DMARC – zabezpiecz się przed Phishingiem

przez Wer.pl · Opublikowano · Zaktualizowano

DMARC – co to jest

DMARC (z ang. Domain-based Message Authentication, Reporting & Conformance) to współpracujący z innymi zabezpieczeniami (SPF i DKIM) protokół pozwalający zweryfikować wiarygodność wiadomości email przez serwer pocztowy odbiorcy. System działa dwukierunkowo – stworzony został w celu ochrony domen nadawców przed fałszowaniem wiadomości email. Jednocześnie rozwiązanie to chroni również odbiorców poczty przed wiadomościami wysyłanymi za pomocą nieuprawnionych do tego serwerów nadawców ze spamem lub phishingiem (wyłudzeniem danych).

Funkcjonalność powstała stosunkowo niedawno w celu zabezpieczenia użytkowników poczty przed phishingiem, z którego często korzystają przestępcy podszywając się pod wiarygodnych nadawców (Banki, instytucje finansowe, ale także pod mniejsze firmy). Jednocześnie warto zaznaczyć, że wielu największych dostawców poczty elektronicznej email (Google, Microsoft) automatycznie zwiększa reputację nadawcom, którzy mają wpis DMARC dla swojej domeny. Tacy nadawcy uważani są jako bardziej wiarygodni, w konsekwencji ich wiadomości rzadziej trafiają do spamu.

Konfiguracja DMARC polega na zastosowaniu odpowiedniego wpisu w DNS domeny nadawcy poczty. Dzięki temu wymuszamy na serwerze odbiorcy poczty odpowiednie zachowanie w przypadku gdy wiadomość, którą otrzyma serwer odbiorcy, nie spełnia weryfikacji za pomocą protokołu SPF i/lub DKIM. W sytuacji gdy serwer odbiorcy otrzyma wiadomość nie spełniającą odpowiednich kryteriów wiarygodności – konfiguracja w DNS domeny nadawcy, może odgórnie przykładowo nakazać odrzucać takie wiadomości lub traktować je jako spam.

DMARC pozwala raportować nieuprawnione działania

Dzięki odpowiedniej konfiguracji DMARC w swoim rekordzie DNS, właściciel domeny może otrzymać raport o tym, kto wysyła wiadomości email w imieniu jego domeny. Taki raport może być wtedy wysłany przez serwer odbiorcy. Co więcej – raport w zależności od konfiguracji w DNS, może zawierać różny poziom szczegółowości. To pozwala, już na wczesnym etapie, wykryć właścicielowi domeny podejrzane i nieuprawnione działania realizowane w imieniu jego nazwy domeny. Takie rozwiązanie pozwala zabezpieczyć się przed akcją phishingową.

Jak działa DMARC

1. Konfiguracja. W pierwszej kolejności właściciel domeny musi skonfigurować w DNS zasady uwierzytelniania i weryfikacji poczty email przez serwery odbiorców. Należy pamiętać, że DMARC wymaga włączonego systemu SPF i DKIM w DNS domeny nadawcy.

2. Kiedy serwer poczty adresata otrzyma wiadomość email, sprawdza konfigurację polityki DMARC we wpisie DNS właściciela domeny, ustalonego na podstawie adresu nadawcy (w nagłówku „Od”) . Następnie serwer odbiorcy ocenia wiadomość według poniższych kryteriów:

- SPF – czy adres IP serwera, który dostarczył wiadomość (nadawcy) pokrywa się z zapisem w rekordzie DNS SPF domeny,

- DKIM – czy zaszyfrowana metryka DKIM w nagłówku wiadomości jest podpisana zgodnie z kluczem zapisanym w DNS domeny nadawcy,

- zgodność domen w nagłówku wiadomości – tj. uwierzytelniona domena musi być zgodna z domeną zapisaną w polu adresu nagłówka nadawcy

3. W zależności od oceny z punktu 2, serwer odbiorcy decyduje co ma zrobić z daną wiadomością. Jeżeli uzna ją za prawidłową, dostarcza ją na konto odbiorcy, jeśli nie to uruchamia odpowiednie zachowanie dla danej wiadomości zgodnie z kryterium zapisanym w rekordzie dns DMARC domeny nadawcy. W szczególności możliwe są tu 3 działa: może dostarczyć na konto odbiorcy, może oznaczyć jako spam, może odrzucić wiadomość.

4. Serwer odbiorcy może też zaraportować do właściciela domeny, a dokładniej na konto email skonfigurowane w rekordzie DMARC właściciela domeny, o wyniku weryfikacji. Szczegółowość raportu ustawia się również w DNS domeny nadawcy

Konfiguracja DMARC

DMARC wymaga włączenia usługi SPF i usługi DKIM na danej domenie. Operację wtą należy wykonać na co najmniej 2 dni przed uruchomieniem DMARC, w panelu administracyjnym hostingu. Konfiguracja DMARC polega na odpowiednim wpisie w rekordzie TXT właściciela domeny. W dobrej firmie udostępniającej hosting w panelu administracyjnym WebAs w menu Usługi => DNS można skonfigurować i dodać rekord txt z odpowiednim wpisem konfigurującym funkcjonalność DMARC. Treść takiego wpisu powinna mieć minimum następujące wartości (w polu Obowiązkowy oznaczono te wymagane):

| Opcja | Obowiązkowy | Opis i możliwe wartości | Wartość Domyślna |

|---|---|---|---|

| v | TAK | Wersja protokołu. Obecnie musi to być DMARC1 | |

| p | TAK | Definiuje politykę obsługi niepoprawnych wiadomości. Dozwolone wartości: – none : Brak akcji – wiadomość jest dostarczana do odbiorcy, a odbiorca nie jest w żaden sposób informowany o braku weryfikacji. Natomiast serwer odbiorcy może wysyłać raporty DMARC o nieprawidłowych wiadomościach w zależności od konfiguracji pozostałych opcji (rua i/lub ruf) – quarantine : oznaczenie wiadomości – co zazwyczaj oznacza przeniesienie jej do spamu lub oznaczenie jej jako spam. Raport DMARC również może być wysyłany – reject : Odrzucenie wiadomości do serwera nadawcy (nie mylić z serwerem właściciela domeny). W zależności od konfiguracji raporty DMARC również mogą być wysyłane | |

| pct | NIE | Umożliwia konfigurację wartości, która określa do jakiego odsetka procentowego niepoprawnych wiadomości polityka DMARC ma być stosowana. Możliwe wartości – liczby całkowite z zakresu 1 do 100 | 100 |

| rua | NIE | Adres e-mail do odbioru zbiorczych raportów DMARC dla konfigurowanej domeny. Możliwe jest podanie kilku adresów, które należy rozdzielić przecinkami. Zalecamy stworzenie oddzielnego adresu lub adresu administratora odpowiedzialnego za pocztę w domenie | |

| ruf | NIE | Adres email do odbioru raportów szczegółowych związanych z awariami DMARC. Adres email musi pochodzić z domeny dla której publikowany jest rekord DMARC | |

| sp | NIE | Konfiguracja zasady dla wiadomości wysyłanych z subdomen. Jeżeli opcja nie będzie wskazana w rekordzie dns, subdomeny odziedziczą zasady DMARC ustawione w domenie nadrzędnej (w opcji p) . W przypadku gdy chcemy określić inną politykę dla własnych subdomen należy zastosować odpowiednią konfigurację analogiczną jak w opcji p (none, quarantine, reject) | z domeny nadrzędnej |

| adkim | NIE | Umożliwia konfigurację zasady dopasowania DKIM dotyczące poziomu zgodności informacji o wiadomościach z podpisami DKIM. Możliwe wartości: – s (Strict) – domena nadawcy musi być taka sama jak dla wpisu d=name w nagłówkach DKIM – r (Relaxed) – ustawienie domyślnie. Pozwala na częściowe dopasowanie. Akceptowana będzie każda poprawna subdomena właściciela domeny z wpisu d=domain w nagłówku DKIM | -r |

| aspf | NIE | Umożliwia konfigurację zasady dopasowania SPF dotyczące poziomu zgodności informacji o wiadomościach z podpisami SPF. Możliwe wartości: – s: (Strict) – informacja w nagłówku From: musi dokładnie pasować do domeny z komendy SMTP MAIL FROM – r: (Relaxed) – ustawienie domyślnie. Pozwala na częściowe dopasowanie. Akceptowana będzie każda poprawna subdomena właściciela domeny | -r |

Przykładowy wpis

Z powyższej tabeli wynika, że rekord DMARC musi się składać przynajmniej z dwóch parametrów obowiązkowych – informacji o wersji DMARC (v) oraz ustawienia polityki (p). Konfiguracja wpisu DMARC w rekordzie DNS właściciela domeny może wyglądać następująco (pogrubioną czcionką elementy obowiązkowe):

v=DMARC1; p=reject; rua=mailto:raporty@weradminstrator.pl; adkim=s; aspf=s

Jak widać poszczególne opcje są oddzielone średnikiem i spacją. Powyższy wpis oznacza konfigurację funkcjonalności DMARC (v=DMARC1) w wersji 1, czyli póki co jedynej możliwej. Każda niepoprawna wiadomość będzie odrzucana do serwera nadawcy (p=reject i pct nieustawione – czyli domyślnie 100%).

W kolejnej części wpisu DNS dla DMARC skonfigurowano parametry fakultatywne. Zbiorcze raporty xml o wiadomościach otrzymanych przez serwery odbiorcy z nagłówkiem konfigurowanej domeny będą wysyłane na adres raporty@weradminstrator.pl . Dodatkowo serwer odbiorcy wiadomości będzie weryfikował pełną zgodność domeny z nagłówka wiadomości i jej konfiguracji dla SPF (aspf=s) oraz DKIM (adkim=s).

Jak skonfigurować DMARC w WebAs

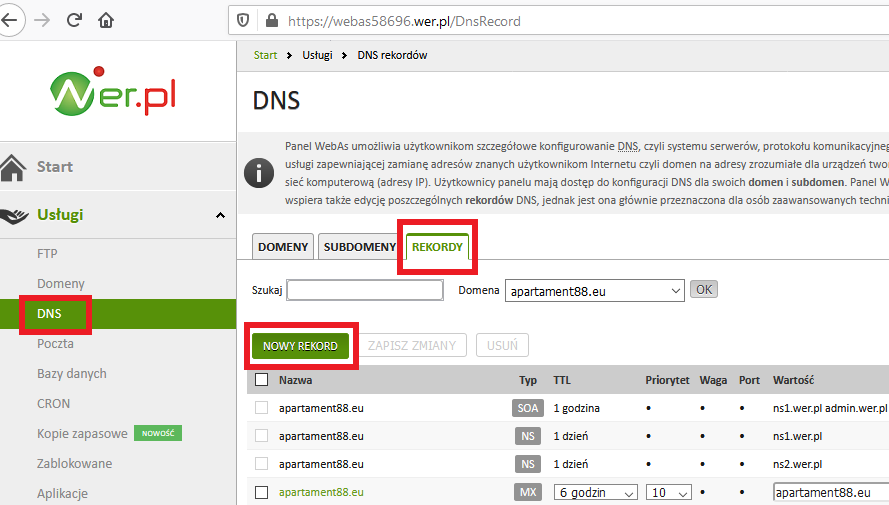

W panelu Webas w prosty sposób można samodzielnie skonfigurować DMARC. Wystarczy zalogować się do panelu Webas – instrukcja logowania tutaj . Gdy jesteś już zalogowany, należy wybrać w menu po lewej stronie Usługi => DNS, przejść w zakładkę Rekordy i wcisnąć przycisk Nowy Rekord.

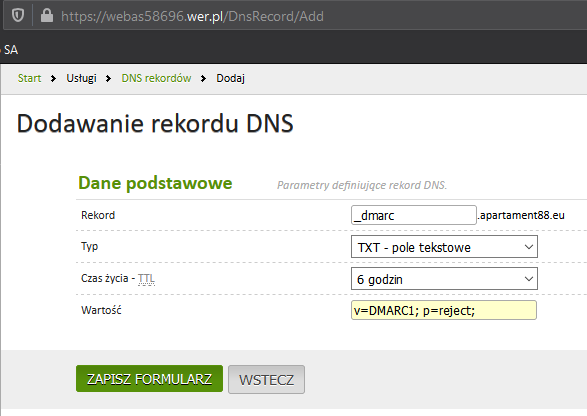

W kolejnym oknie w polu:

– Rekord dodajemy wartość: _dmarc (przed nazwą naszej domeny),

– TYP z listy rozwijanej wybieramy TXT – pole tekstowe,

– Czas życia – TTL – zostawiamy wartość domyślną, u nas podpowiedziało się 6 godzin.

– Wartość – tutaj dodajemy właściwy wpis DMARC. W naszym przypadku jest to najprostszy, a zarazem minimalny wymagany wpis o wartości: v=DMARC1; p=reject;

Teraz pozostaje nam tylko zapisać formularz i o ile pamiętaliśmy o włączeniu SPF i DKIM (o czym wcześniej wspominaliśmy), nasze ustawienia zaczną działać po kilku – kilkunastu godzinach.

Raporty DMARC – zbiorczy czy szczegółowy?

Możliwe są dwa rodzaje rodzaje raportów DMARC zbiorcze (rua) lub szczegółowe (ruf). Raporty zbiorcze tworzone są dla danej domeny w postaci dokumentów XML i prezentują dane o otrzymanych wiadomościach. Z kolei raporty szczegółowe to pojedyncze kopie wiadomości, których uwierzytelnienie nie powiodło się, w specjalnym formacie o nazwie AFRF. Raport szczegółowy zawiera informację:

– Temat wiadomości,

– Data i Czas jej otrzymania,

– Adres IP,

– Wyniki uwierzytelnienia SPF, DKIM, DMARC,

– Adres (From),

– Domena (From),

– Message ID,

– inne.

Podsumowanie

Funkcjonalność DMARC w powiązaniu z DKIM i SPF znacznie uwiarygadnia naszą pocztę, zwiększa reputację naszej domeny i w konsekwencji eliminuje ilość spamu z podpisem w naszej domenie. Może ona też zmniejszyć ilość incydentów, w trakcie których nasz adres trafi na czarną listę. Opcjonalne raportowanie, dostępne w tym rozwiązaniu, umożliwia nam kontrolę wiadomości wysyłanych w naszym imieniu. Te wszystkie elementy pozwalają na zabezpieczenie naszej korespondencji i zwiększenie wiarygodności naszej domeny i firmy.